Quando un computer è isolato dal mondo esterno dovrebbe essere a prova di attacco informatico, oppure esistono strategie alternative?

La pirateria e l’attacco informatico sono una piaga a livello mondiale, muovono subdolamente per motivi perlopiù squisitamente economici come nel caso del ransomware, che da qualche anno colpisce sprovveduti convinti che un qualsiasi sistema antivirus sia sufficiente a proteggere i propri dati. Gli stessi che poi sono costretti, se privi di backup completo della macchina e privo di virus, a pagare un riscatto per ottenere indietro la proprietà digitale. Non solo del cybercrimine e del crimine più o meno organizzato si dovrebbe avere timore, specie quando team di ingegneri uniscono le forze per creare programmi capaci di insinuarsi senza fare chiasso anche nei sistemi ufficialmente più protetti al mondo, come una centrale nucleare.

Qualcuno forse ricorderà il caso del virus informatico “Stuxnet”, creato niente meno che dal Governo americano, un ‘worm’ che nel 2006 riuscì a sabotare il sito nucleare di Natanz riuscendo a prendere il controllo delle centrifughe e impedendo il riconoscimento del problema come attacco esterno bensì un guasto interno. Danni pesanti arrecati attraverso un semplice programma nonostante i sistemi di sicurezza e la sorveglianza via software, a completare l’effetto domino è bastato l’intervento umano.

Quando un sistema è sigillato e non ha alcuna possibilità di entrare in contatto con l’universo di Internet si può pensare possa essere a prova di intrusione, ma non è proprio così. Già nel recente passato i ricercatori dell’Università Ben-gurion del Negev in Israele hanno dimostrato che almeno una falla potrebbe comunque sussistere. Per sistema di computer a protezione totale s’intende il cosiddetto “Air-gap” – che tradotto letteralmente significa vuoto d’aria – ovvero un’architettura volta a impedire ingerenze esterne su di una tipica rete locale chiusa. Se è chiusa non possono esserci rischi d’intrusione, livello di sicurezza massimo di cui necessitano appunto siti nucleari o di produzione di energia piuttosto che ancor più sensibili reti militari.

Nel video qui sotto la dimostrazione della cattura di informazioni da un computer “Air-gapped”: disconnesso dalla rete, senza Wi-Fi, senza Bluetooth e senza altoparlanti. Come palesa la prova live il cellulare nei paraggi riesce comunque a captare le informazioni dalla macchina anche quando è presente musica di sottofondo diffusa nel locale!

L’isolamento è totale in un computer in stato di Air-gap, non ci sono cavi che conducano a esso, nessuna rete senza fili dove le informazioni che transitano in esso sono disponibili solo a coloro che si trovano nel medesimo locale dove sono presenti i sistemi protetti. I punti deboli? Le connessioni firewire e qualche unità USB potrebbero essere il tallone d’Achille. E proprio dalla sopracitata università israeliana è giunta la dimostrazione: sfruttando segnali in radio frequenza e un cellulare si può dar vita a un pericoloso virus.

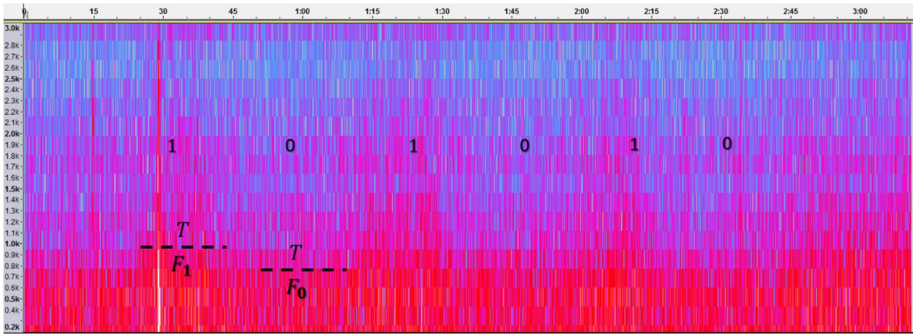

Nel caso specifico il “Fansmitter” (vedi immagine qui sotto) è il virus che regola la velocità delle ventole e modula il segnale acustico in una serie di informazioni digitali poi captate da un cellulare nei paraggi. Al di là della difficoltà di attuare un simile piano per via degli ambienti isolati volti a sbarrare interferenze potrebbe esserci un rischio, Mr. Robot docet (qui il virus in una centrale air-gapped penetrava attraverso un termostato digitale privo di firewall).

Ma l’attacco informatico può giungere anche diversamente dalle radiofrequenze. Sempre gli ingegneri israeliani hanno fatto scattare un’ulteriore preoccupazione di hacking sfruttando piccoli cambiamenti di colore e luminosità sui monitor LCD da cogliere esternamente attraverso un’innocua telecamera a distanza e cogliere informazioni riservate. Fanta-tecnologia stile James Bond potrebbe anche sembrare, eppure è realtà anche per i computer air-gapped sfruttando le emissioni poco note dei componenti che oltre a luce possono chiamare in causa suono, calore, onde ultrasoniche e persino usando le fluttuazioni delle linee elettriche.

Sempre dall’università israeliana Ben-gurion del Negev un altro video con la dimostrazione di un malware capace di sfruttare le onde magnetiche per passare informazioni a un cellulare in prossimità di un computer air-gapped, anche quando si trova all’interno di un ambiente isolato come la classica gabbia di Faraday (in questo caso il sacchetto contrassegnato “Blackout”).

La ricerca più recente quella del team guidato dall’ingegnere Mordechai Guri, capo del centro di ricerca sulla cybersecurity presso la Ben Gurion University, ha scovato un nuovo “canale ottico” attraverso il quale gli aggressori possono rubare dati da computer air-gapped senza che necessiti connettività di rete o dispositivi fisici. “Questo canale nascosto è invisibile e funziona anche mentre l’utente sta lavorando al computer. I malware su un computer compromesso possono ottenere dati sensibili (ad es. File, immagini, chiavi di crittografia e password) e modularli all’interno della luminosità dello schermo, invisibili agli utenti “, hanno detto i ricercatori.

L’idea fondamentale alla base della codifica e della decodifica dei dati è simile ai casi precedenti, ovvero il malware codifica le informazioni raccolte come un flusso di byte e quindi le modula come segnale “1” e “0”. In questo caso l’attaccante usa piccoli cambiamenti nella luminosità dello schermo LCD, che rimane invisibile a occhio nudo, per modulare segretamente le informazioni binarie in schemi simili a codice morse. Strategie di attacco informatico che saranno anche assurde da implementare, ma immaginare scenari di questo tipo è un esempio di come stare un passo avanti rispetto agli hacker.

Link al sito dell’università Ben-Gurion del Negev.

© 2020, MBEditore – TPFF srl. Riproduzione riservata.